- Teniendo el Servidor de ISPCube actuando como Radius Server (FreeRadius) debemos configurar cada router (nodo) para que se valide contra nuestro servidor Radius y adicionalmente indicar que envíe estadísticas de trafico (accounting) cada determinado tiempo y finalmente que acepte paquetes de desconexión (matar conexiones activas en caso de corte o rehabilitación).

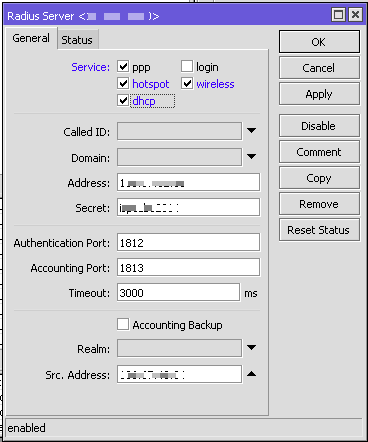

- Una vez dentro del Mikrotik (Winbox) debemos ir a la opción de Radius y crear un Radius Nuevo.

- Service: Indicamos que servicios queremos autenticar dependiendo de nuestra arquitectura.

- Address: Dirección IP del servidor ISPCube (FreeRadius).

- Secret: Clave (NAS) que se registro en el Radius. Si no sabe la misma, consultar con soporte de ISPCube.

- Authentication Port y Accounting Port: Dejar por default como están indicados.

- TimeOut: Incrementar al valor 3000 ms. Este valor alto nos permite que ante una caída de un sector de la red y ante la autenticación al mismo tiempo de muchos clientes en simultáneo no se generen tantos rebotes y por ende reconexiones.

- Src. Address: Aquí debemos indicar la ip interna que tiene el router. Esta información es importante, ya que, de esta manera se registrara el router en la tabla de actividad del Radius. También es relevante a la hora de cortar o habilitar el servicio a un cliente, ya que, el radius hace una comunicación inversa (Radius->Router) y utiliza la información del Router almacenada en el registro de Actividad (Esta ip que mencionamos). En conclusión, esta direccion ip interna del servidor debe ser ‘visible’ desde el servidor de ISPCube (FreeRadius), por lo cual, recomendamos revisar el ruteo entre estos equipos.

ACCOUNTING

Dependiendo si usamos PPPoE o HotSpot es donde debemos configurar estos valores. El Accounting es el envío de información de tráfico desde el router (NAS) hacia el ISPCube (FreeRadius). Habitualmente se configura con un periodo de una hora, es decir que, cada una hora el router envía información de trafico de todos los clientes autenticados via Radius. Esta información se almacena en el Radius y está disponible en gráficas y análisis en ISPCube.

PPPoE

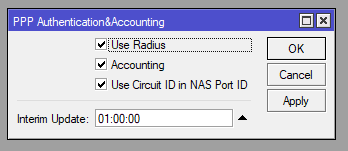

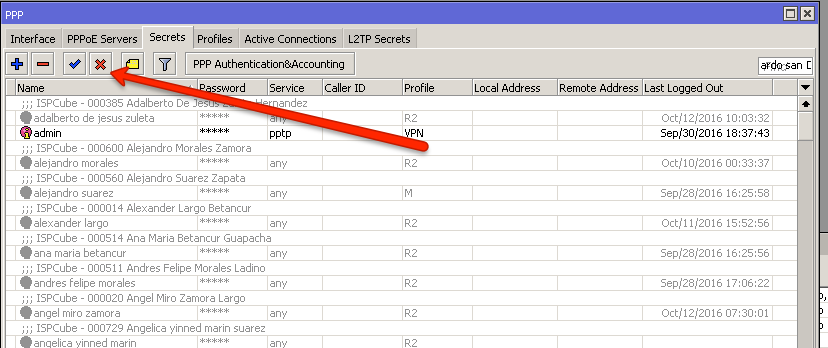

Para configurar el Accounting en PPPoE debemos ir a PPPoE -> Secrets y utilizar el botón PPP Authentication&Accounting

Aquí podemos ver que se ha tildado tambien la opcion ‘Use Radius’. Con este tilde indicamos al router que su validación por PPPoE se realiza vía Radius.

Es importante conocer que ante la presencia de Secrets creados localmente (valga la redundancia) los mismos poseen prioridad. Es decir, se existe un secret con user id ‘tester’ y un registro también en el radius para el user ‘tester’ el que tendrá prioridad es el secret local de PPPoE del router. Cuando se migra de PPPoe con secrets locales a Radius se suele configurar desde ISPCube la creación de todas las conexiones en el radius y en forma paulatina se deshabilitan Secrets Locales para que se validen via Radius. Una vez terminada la migración se eliminan. De esta manera, ya no quedan secrets locales y todo se valida contra el radius.

HOTSPOT

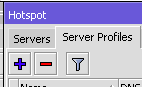

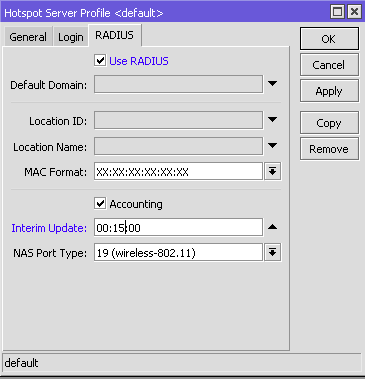

Para configurar autenticación de HotSpot contra Radius y Accounting debemos ir HotSpot -> Server Profiles y editar nuestro perfil de Servidor HotSpot.

Al igual que en PPPoE se debe tildar la opcion ‘Use Radius’ y al final tambien indicar que se hará ‘Accouting’ con un intervalo de 15 minutos. Aplica lo mismo que con PPPoE en referencia a los ‘Users’ locales creados y los registros del ISPCube (FreeRadius).

- Matar conexiones activas

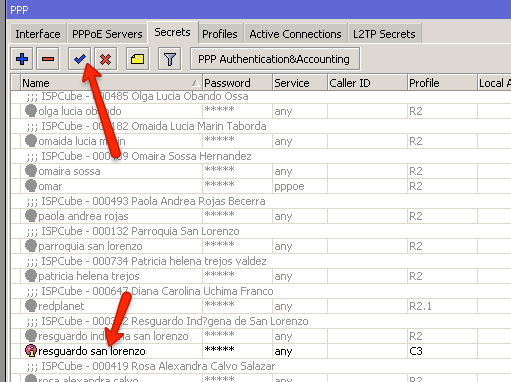

Finalmente debemos ir a Secrets y DESHABILITAR todos los secrets. Recordar que los secrets (creados locales) tienen prioridad sobre el radius. NO BORRAR!

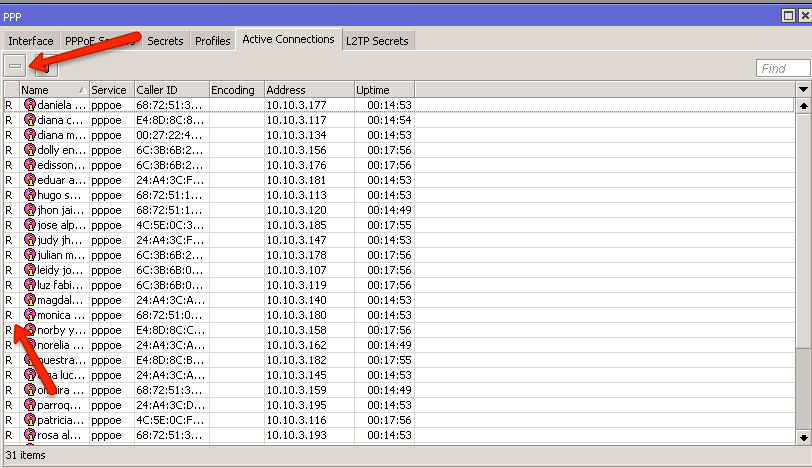

- Luego Matamos todas las Conexiones Activas

Una vez que marcamos y borramos a todas las activas comenzarán a aparecer nuevamente con una R en la primer columna indicando que la autenticación fue via radius.

Por último y muy importante debemos controlar el LOG del router para ver si alguna conexión rebota. Habitualmente siempre hay alguna conexión adicional en el router que no se creo en el ispcube.!

En estos caso se recomienda habilitar temporalmente los secrets necesarios para que ninguna quede sin autenticación

Luego una vez que se han creado los secrets pendiente en el ISPCube si podemos repetir el paso anterior (deshabilitar a todos, matar las activas y ver que ninguna Falla). Si luego de estos pasos NINGUNA falla es recomendable SI Borrar todos los secrets asi no se presta a alguna futura confusion.